Casi 100.000 sistemas industriales expuestos a Internet, ¿tus activos están a salvo?

La optimización de procesos industriales, la generación de nuevos modelos de negocio, la servitización, el ahorro en costes… son solo algunas de las ventajas que ofrece la transformación digital. Así pues, para abordarla, decides conectar tus máquinas y equipos (OT) con sistemas informáticos (IT).

Pero, ¿has tenido en cuenta la ciberseguridad?

Considera que, en muchos casos, la maquinaria y bienes industriales suelen mantenerse en funcionamiento durante décadas. Como vimos en el post sobre las amenazas de seguridad en las máquinas CNC, durante este tiempo, periódicamente surgen nuevas vulnerabilidades. Los fabricantes ponen a disposición de las empresas las actualizaciones y parches necesarios para mitigarlas, lo cual es un procedimiento habitual en el ciclo de vida de cualquier software. Pero, actualizar tus máquinas y equipos cada vez que se publique una nueva vulnerabilidad es inviable, porque habitualmente requiere de una parada de producción para la actualización y esto no es posible en muchos entornos. Además, en la mayoría de casos la actualización ni siquiera será posible debido a dependencias existentes entre el software y los dispositivos físicos que gestiona.

Otra práctica que lamentablemente se da en multitud de dispositivos industriales, es no cambiar el usuario y clave que viene «por defecto». Esto se debe a que, el fabricante de los dispositivos, con el fin de homogeneizar su proceso de producción, comercializa todos los dispositivos con un mismo usuario y clave de acceso, y habitualmente el técnico que implanta el sistema no modifica las credenciales de fábrica. Esta práctica, aunque va en descenso, es muy habitual en multitud de dispositivos, desde cámaras de videovigilancia hasta autómatas de control industrial.

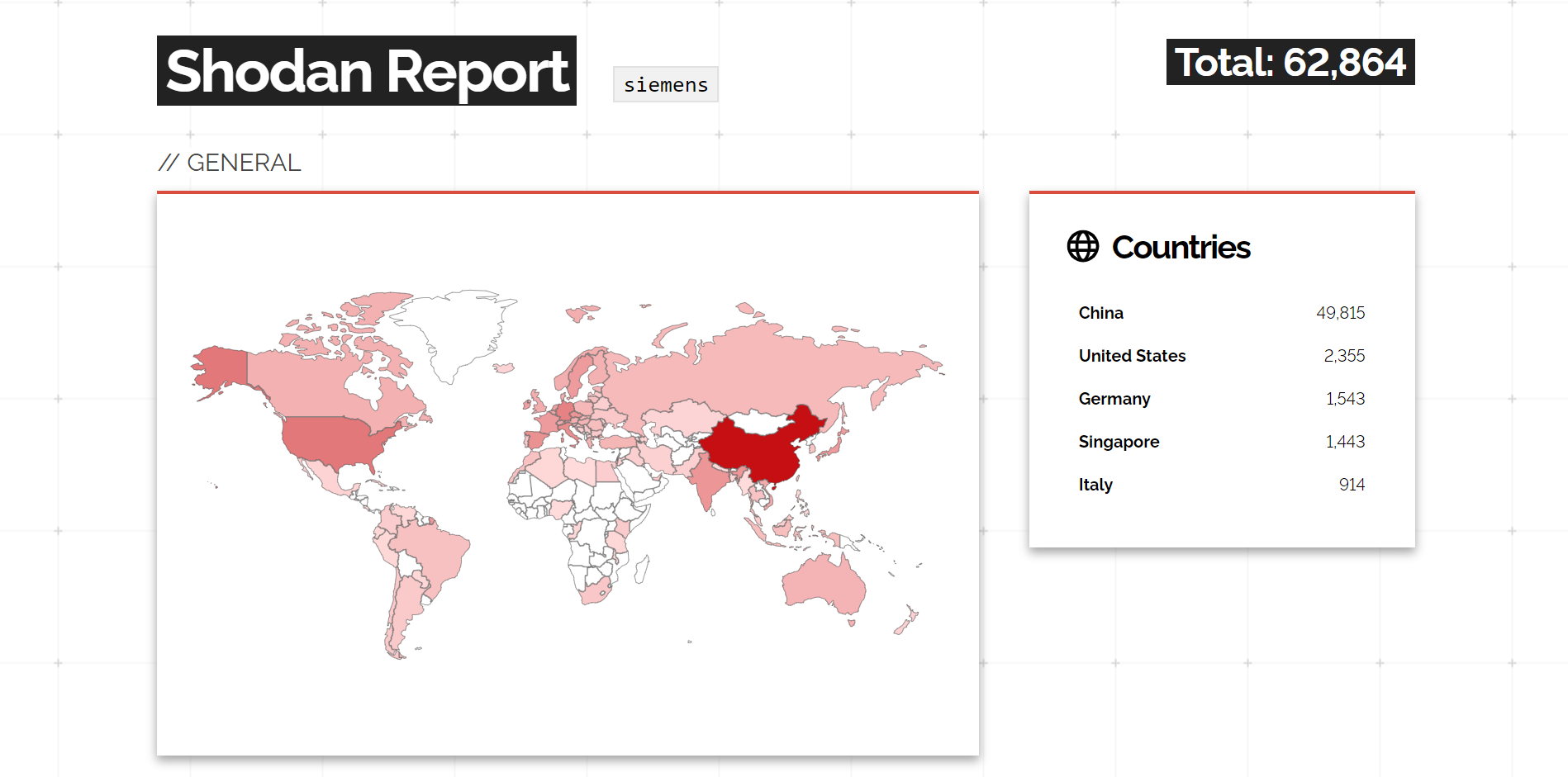

Para que veas cómo de real es esto, en la siguiente imagen podrás visualizar los dispositivos Siemens expuestos a Internet en 2023.

Dispositivos Siemens expuestos en internet (fuente: Shodan)

Utilizando la herramienta Shodan, verás rápidamente la enorme cantidad de dispositivos expuestos a Internet que, además de ser fácilmente accesibles, muchas veces están configurados manteniendo las credenciales originales.

Otro estudio de Bitsight, empresa especialista en gestión y monitorización de riesgos cibernéticos, encontró que casi 100.000 sistemas de control industrial (ICS), propiedad de organizaciones de todo el mundo, están expuestos a la Internet pública.

Explotando diferentes vulnerabilidades, los atacantes podrían corromper los sistemas de tecnología de la información de estas empresas industriales, forzar el cierre completo de ciertas instalaciones e incluso la planta completa, afectando así gravemente a la economía y reputación de la empresa afectada.

Con todo esto no queremos asustarte ni decirte que no debes conectar tus equipos a Internet (salvo en entornos muy críticos como puede ser, por ejemplo, defensa). De hecho, una red aislada pierde muchas de las ventajas que la conectividad de redes aporta, con independencia de la forma en que se realice la conexión. Lo que sí queremos es que seas consciente de los riesgos a los que puedes enfrentarte y las acciones que deberías tomar para minimizar dichos riesgos. Sigue leyendo y te contamos cómo.

Cómo mitigar los riesgos

Ya has visto que la convergencia OT – IT no es una tarea trivial. El principal motivo es que ambos entornos fueron diseñados para operar según reglas diferentes. El mundo OT, al haber estado tradicionalmente más aislado, suele ir varios pasos por detrás respecto al mundo IT en relación a la ciberseguridad. Por tanto, la recomendación principal es que tus máquinas y equipos no deberían estar conectados directamente a Internet.

Aun así, hemos visto varias soluciones digitales de captura de datos en el mercado que conectan las máquinas y equipos de sus clientes a Internet, sin añadir ninguna barrera intermedia. Esto es una práctica que desaconsejamos por completo.

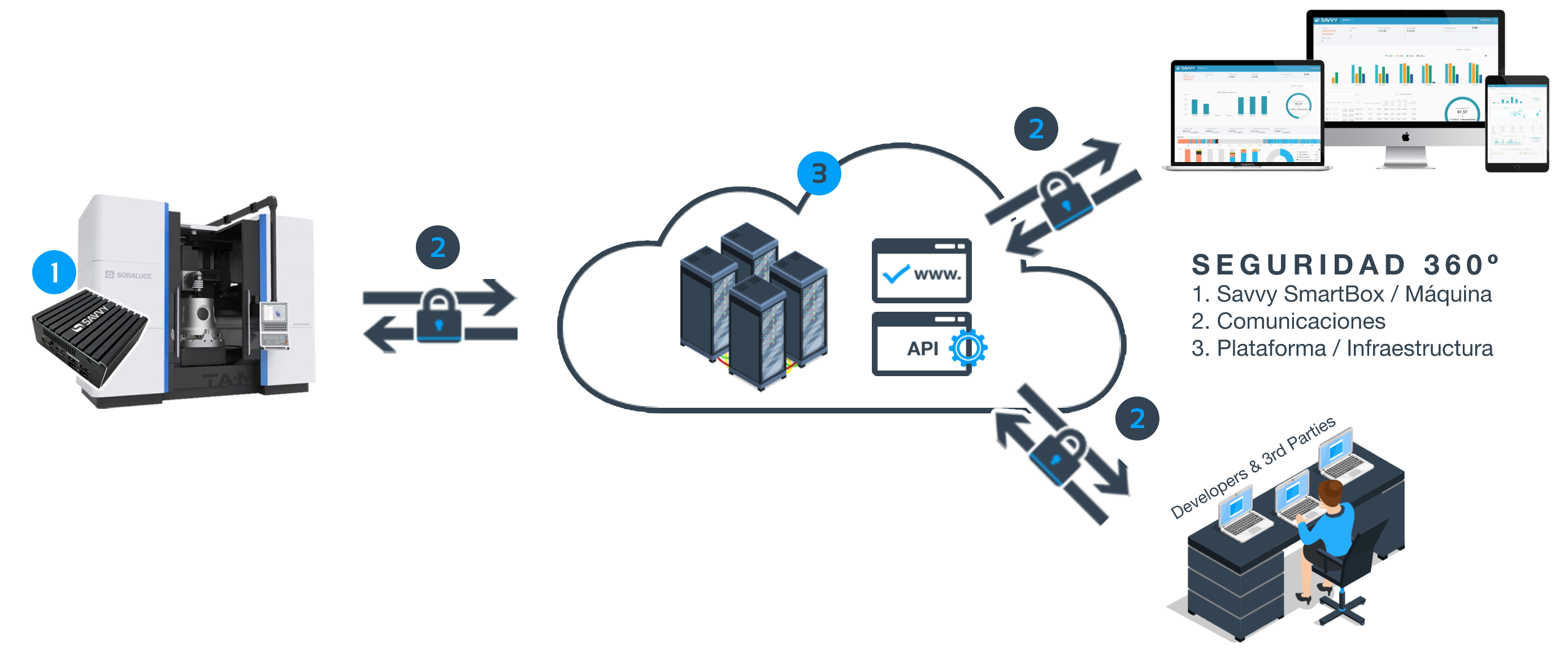

La estrategia de Savvy es utilizar siempre el dispositivo intermedio Savvy SmartBox.

Utilizando nuestro sistema, tus equipos nunca se conectarán ni en red ni a internet. Solo se conectarán con nuestro dispositivo SmartBox, que dispone de dos bocas de red no switcheadas (independientes y desacopladas), una para conectarse con el controlador de la máquina y otra para conectarse con la red IT, y que recibe todas las actualizaciones y parches de ciberseguridad de manera periódica. Por tanto, será irrelevante que tus equipos no estén actualizados en términos de ciberseguridad, ya que nuestro SmartBox se encarga (y está certificado para ello) de mantener seguras todas las comunicaciones y, sobre todo, de mantener aislada a la máquina.

Incluso el Instituto Nacional de Ciberseguridad recomienda el uso de las “Gateways” en el Internet Industrial de las Cosas (IIoT). Según indican en su artículo, los “Gateways” o dispositivos “Edge” bien utilizados, pueden ser una herramienta para defender el traspaso de datos entre sistemas IT y OT.

En Savvy Data Systems nos tomamos muy en serio la Ciberseguridad a la hora de diseñar e implantar soluciones digitales para nuestros clientes. Muestra de ello es que somos la única empresa con triple certificación de ciberseguridad: Common Criteria, ISO/IEC 15408, ISO / IEC 18045.

Si quieres más información sobre la ciberseguridad industrial, descarga nuestro Ebook: 6 claves para una digitalización rentable. Ahí encontrarás un capítulo entero dedicado a la ciberseguridad industrial, donde te mostramos los tipos de amenazas a las que te enfrentas y cómo protegerte de ellas.

Suscríbete a nuestra newsletter

Quiero suscribirmeSUSCRÍBETE A NUESTRA NEWSLETTER